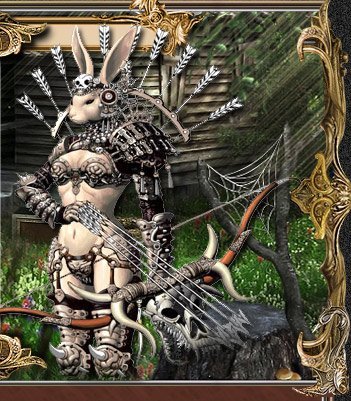

Розробка комп'ютерних ігор Спортивні ігри й стратегії Квесты й онлайн гри Підземелля Halls of the Pantheon

Southwatch, Spire's Keep. Old Targonor і Gorgalog Swamp. Якщо раніше доводилося займатися гриндом уже з 30-го рівня, то тепер контента вистачає до 45-го; Додалися...

работа эскорт уфа Приглашаем Девушек от 18 лет из всех регионов России для работы в городе Уфа. Высокий заработок,ежедневные выплаты,дружный коллектив, гибкий график работы, безопасность и конфиденциальность,предоставляется жилье. Характер предоставляемых услуг определяете сами.

Контактні дані Київ, Дмитровка М. вул., 5/9

+38 (044) 611 01 91 Тіл

+38 (044) 612 03 95 Факс

|

Про Americas Army

Так прийде рятівник: Реалістична польова медицина давно є характерною прикметою America's Army - ще після першої частини в ЗМІ миготіли історії про те, що як награлися в АА молоді люди рятували життя потерпілим... |

Нові движки для ігор

Джон Кармак програмує. Адріан Кармак малює. Джон Ромеро й Том Хол придумують рівні, серію Commander Keen видає Apogee Software, a Dangerous Dave - фірма Softdisk. Тільки в одному 1991-м в id вийшли Commander... |

Нові версії відео ігор

Чому назви закордонних фільмів у Росії завжди пишуться на російському, а закордонних ігор - тільки на англійському? А ви хотіли б. щоб ваші улюблені консольні ігри називалися. От так? (Немає...книги не справжні).... |

Гра Battlefield Heroes

Серія Monkey Island начебто зовсім і нікуди не зникала, це все такий же милий, позитивний і уморительно смішний квест, як і дев'ять, і дев'ятнадцять років тому. Відмінно родрейфовав у бета-тесті майже год. експеримент... |

|

|

Антивірусний захист Захопивши в такий спосіб перший десяток комп'ютерів, зловмисники стали діяти изобретательнее. Вони вивчали переписку своїх жертв і знаходили там особисті адреси інших високопоставлених чиновників - і писали їм листа із уже інфікованого комп'ютера.

Адресати, одержавши листа від "довіреного" кореспондента, без зволікання відкривали прикріплені файли. Мережа розширювалася. При цьому зловмисники разюче спритно використовували навички соціальної інженерії: відсоток невідкритих додатків мінімальний. Не мытьем. так катанням, причиняючись те колегами, то волонтерами, то спонсорами. хакеры змушували адресата запустити троян.

Чим? Зловмисники використовували 8 різних сімейств троя-новий, але найчастіше прикріплювали до листа давно відомий що саморозпаковується троян ghOst RAT (Remote Access Tool - інструмент вилученого доступу), написаний колись китайськими хакерами, а тепер перекладений на англійську мову. Запаковували троян так, що перед ним пасували багато антивірусів. Одержавши исходник ghOst RAT. слідчі перевірили його на сайті VlrusTotal.com (це біс платний сервіс, що анализи рует підозрілі файли й швиденько обчислює віруси хробаків, троянов і шкідливе ПО).

Результати вийшли невтішними: з 34 антивірусів представлених на сайті, на ghOst RAT зреагували тільки 11. Усього в мережі було 4 "командних" сервери - комп'ютера, з яких здійснювалося керування GhostNet (3 з них фізично перебували в Китаї й один - у США). З будь-якого сервера можна було управляти зараженими комп'ютерами. відслідковувати, коли відбувся останній "злив" інформації, удаленно обновляти ghOst RAT. Кожному інфікованому комп'ютеру привласнювався свій ідентифікаційний номер на той випадок, якщо в машини зміниться IP-Адреса.

Система працював як годинник: для стеження за станом мережі була написана спеціальна програма, зловмисники регулярно обновляли ghOst RAT і вчасно (например. під час планових антивірусних перевірок) відключали троян. Скільки? Перший ghOst RAT "подзвонив додому" 22 травня 2007 року. Із цього моменту мережа активно, хоч і вкрай нестабільно розширювалася. За один лише грудень 2007 року зловмисники ухитрилися заразити 320 комп'ютерів в 56 країнах. Після цього хакеры затаїлися на півроку, але в серпні захопили ще 258 машин в 46 країнах. З 34 антивірусів сайту VirusTotal.com лише 11 - і не самі, як ви бачите, популярні - обчислили ghOst RAT.

Це інтерфейс одного з "командних- серверів. Текст затертий, але схоже. що він написаний ієрогліфами: занадто вуж вькокие й широкі знаки. Вкрнее всього, не вистачало рук обробляти дані із всіх захоплених комп'ютерів. При цьому середній строк життя трояна на урядовій машині шокує- 145 днів потім або комп'ютер списували в утиль, або переустановлювали систему, або просто вбивали троян). В остаточному підсумку погубили хакеров їх же методами: зловмисники чомусь не потрудилися захистити свої власні "командні- сервери, і 12 березня слідчі зламали GhostNet. Хто й навіщо? Але назвати розкриття GhostNet перемогою над комп'ютерними шпигунами можна з великою натяжкою.

|

|

Southwatch, Spire's Keep. Old Targonor і Gorgalog Swamp. Якщо раніше доводилося займатися гриндом уже з 30-го рівня, то тепер контента вистачає до 45-го; Додалися...

Southwatch, Spire's Keep. Old Targonor і Gorgalog Swamp. Якщо раніше доводилося займатися гриндом уже з 30-го рівня, то тепер контента вистачає до 45-го; Додалися...